En el mundo de la seguridad informática, la gestión de información y los eventos de seguridad son componentes vitales para garantizar la integridad y confidencialidad de los datos de las organizaciones. Para abordar esto, las empresas comúnmente adoptan soluciones conocidas como SIEM (Security information and event management), los cuales permiten reconocer, agregar y responder amenazas de seguridad en tiempo real a través del análisis de registros de eventos.

En muchos casos, las compañías delegan a proveedores de SIEM externos todo el registro de actividades de sus sistemas, aplicaciones, infraestructura y dispositivos para su supervisión. Sin embargo, la industria actual ha evolucionado hacia el concepto de ser dueños de sus propios datos y terminar o reducir con la dependencia de terceros para su gestión.

Por eso, en Pomelo nos enfocamos en construir nuestro propio Security Lake adoptando diversas herramientas Open Source para manejar, centralizar, consultar y correlacionar la información de seguridad bajo un mismo esquema.

¿Qué nos motivó a crear nuestro security Lake?

Cuando nos enfrentamos a la decisión de migrar de un SIEM hacia un Security Lake, fue crucial comprender los motivos subyacentes. Fundamentalmente, se debió a la centralización de los eventos de seguridad de todo el ecosistema de Pomelo, que no solo simplifica la gestión de la información, sino que facilita su análisis posterior y permite una respuesta más rápida y efectiva a las amenazas.

Sin embargo, uno de los principales impulsores de esta migración fue el factor económico. Si bien los SIEM han demostrado ser herramientas valiosas para la seguridad, su costo suele ser muy elevado para las organizaciones, sobre todo en startups que no tienen un volumen de ingesta de datos significativo en comparación con compañías grandes.

En un mundo donde la reducción de costos es crucial, la reutilización de herramientas internas ya desarrolladas se presenta como una alternativa atractiva y pragmática. La migración hacia un Security Lake no solo nos ofrece la posibilidad de optimizar los recursos existentes, sino que también brinda una mayor flexibilidad y escalabilidad para adaptarse a las necesidades cambiantes del entorno de seguridad.

¿Cómo lo hicimos?

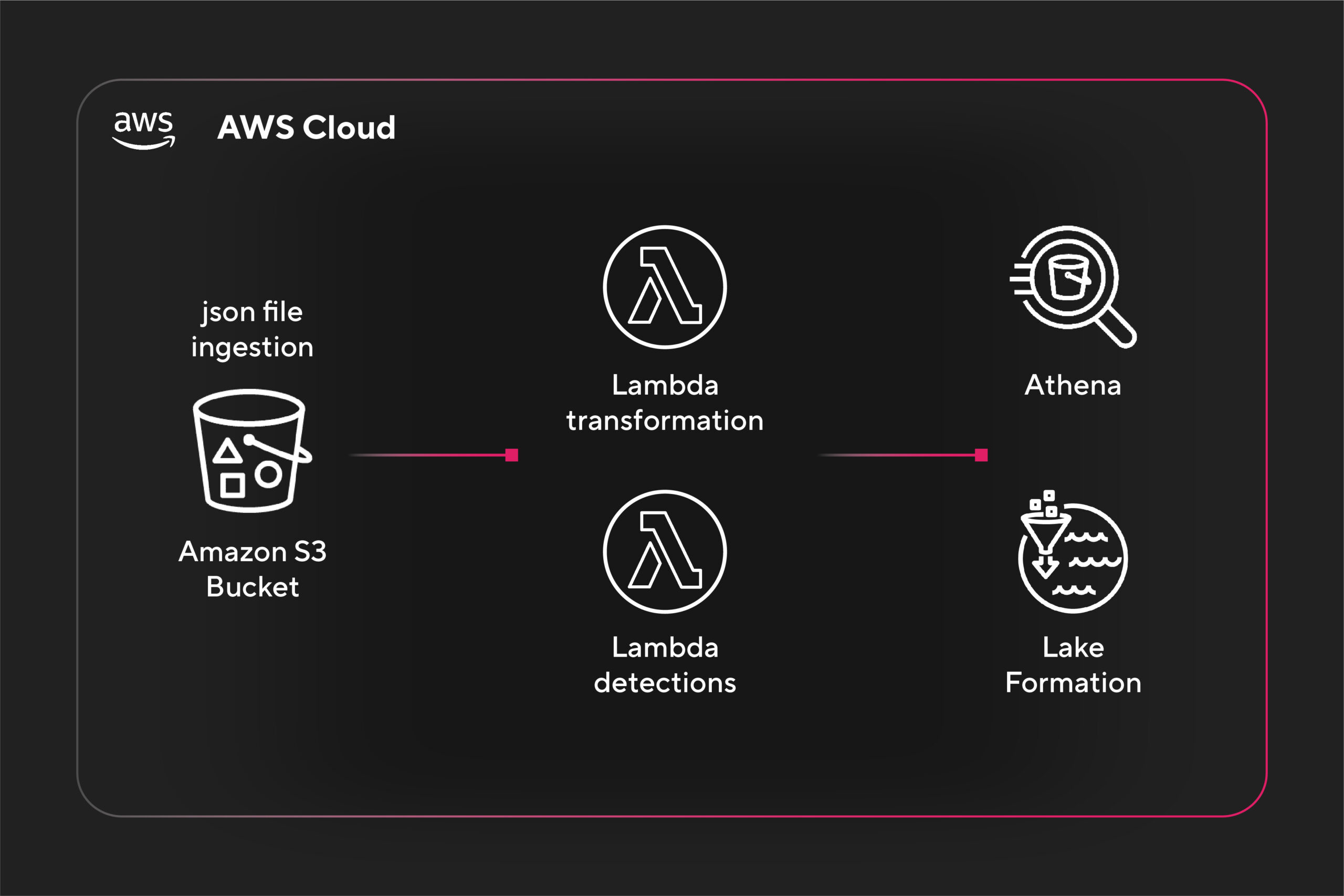

Nuestros equipos de Data ya contaban con un pipeline de ingesta de datos a través de herramientas nativas de AWS. Por lo tanto, desde el equipo de Infraestructura nos enfocamos en buscar soluciones que las complementen y nos permitan ingestar información, transformarla y llevarla al pipeline existente de forma transparente.

Para ello, utilizamos Matano como base para ingestar diversas fuentes de datos, tales como audit logs de Github, logs del AWS Network Firewall y Guarduty, entre otras. Esta herramienta nos brinda la flexibilidad de poder realizar integraciones ‘custom’ a través de esquemas de ECS para transformar la información a medida y con la posibilidad de enriquecer los datos al momento de las transformaciones.

En resumen, el objetivo era poder ingestar la información a través de Buckets de s3 (AWS) en formato jsonline y luego, a través del schema definido en ECS, poder transformarlo para correlacionar los datos en base a las necesidades.

Tal como se ve en el diagrama, el objetivo consiste en:

- Guardar el contenido de logs en el bucket s3.

- Funciones Lambda de AWS para transformar y generar detecciones en tiempo de transformación.

- Disparar alertas de seguridad (si aplica).

- Guardar los logs formateados en tablas Lake Formation y consultar a través de Athena.

Beneficios de migrar hacia un Security Lake

En resumen, la migración de un SIEM hacia un Security Lake representa un paso significativo hacia una gestión de seguridad más eficiente, centrada en los datos y adaptable. Al tomar esta decisión, no solo estamos buscando optimizar nuestros recursos y reducir costos, sino también prepararnos para enfrentar los desafíos de seguridad del futuro con mayor confianza y agilidad.

Teniendo en cuenta que Pomelo ya había abrazado el modelo Data driven para todo su negocio, el Security Lake llega para complementarlo. Los datos recolectados por los sistemas de prevención de fraude o análisis de riesgo, por ejemplo, ahora fácilmente pueden entrecruzarse con eventos de seguridad, para enriquecerlos y así crear un círculo virtuoso de retroalimentación.

En la actualidad, donde los ataques informáticos son cada vez más sofisticados y dinámicos, contar con una infraestructura de seguridad sólida, flexible y que aporte la visibilidad necesaria, es de extrema importancia. En última instancia, la migración hacia un Security Lake nos brinda la oportunidad de fortalecer nuestra postura de seguridad y proteger los activos más críticos de nuestra organización.